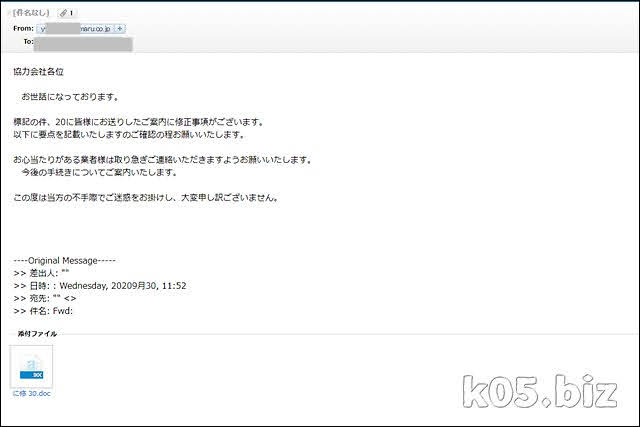

協力会社各位

お世話になっております。

標記の件、20に皆様にお送りしたご案内に修正事項がございます。

以下に要点を記載いたしますのご確認の程お願いいたします。お心当たりがある業者様は取り急ぎご連絡いただきますようお願いいたします。

今後の手続きについてご案内いたします。この度は当方の不手際でご迷惑をお掛けし、大変申し訳ございません。

数日前にネットニュースでみて知ってたけど、実際それらしいのが来てみると、自信を無くす感じ。Yahooメールなので、迷惑メールフォルダに振り分けられてるので、明らかに怪しいと思えるが・・。

文面がそれらしいことと、送信元のメールアドレスが実在しそうな感じです。これ、本当に取引先のメールだったら、開いてしまうかも。

検索で調べたもの

※「URLリンクを悪用した攻撃メールの例」を追記しました。(2019年12月11日)

※「新型コロナウイルスを題材とした攻撃メールの例」を追記しました。(2020年1月30日)

※「攻撃再開の観測状況」を追記しました。(2020年7月28日)

※「相談急増/パスワード付きZIPファイルを使った攻撃の例」を追記しました。(2020年9月2日)

「Emotet」と呼ばれるウイルスへの感染を狙うメールについて:IPA 独立行政法人 情報処理推進機構

いたちごっこですね。

パスワード付きZIPにすると、メールサーバー側で内容をみて、ウイルスチェックできないのですり抜けてしまう。

JPCERTコーディネーションセンターは「メールが取引先や知り合いの名前からだったとしても、少しでも不審な点を感じた場合には添付ファイルは開かないようにしてほしい」と注意を呼びかけています。

知り合いや取引先を装った巧妙な偽メール「Emotet」の被害急増 | IT・ネット | NHKニュース

マルウェア Emotet の感染拡大および新たな攻撃手法について

Emotet(エモテット)は、2014年に初めて確認されたマルウェアです。当初はオンラインバンキングのアカウント情報(ユーザー名およびパスワード)を窃取することを目的としたマルウェアとして報告されていました。最近では、主にEメールによる感染が報告されており、日本国内でも被害が広がっています。

Emotetに感染すると、以下のような被害が発生する可能性があります。

・個人情報の流出

・ファイル共有(SMB)の脆弱性を悪用し拡散

・重要な業務データの流出・ユーザー名やパスワードなど認証情報の悪用

・ランサムウェアに感染し、重要なデータやシステムが暗号化破壊されることにより業務に影響

・Eメール情報(過去のEメールやアドレス帳)の窃取

・Eメールによる更なる拡散

進化するマルウェア Emotetへの対応について|日立ソリューションズ

歴史は長いようで、だんだん巧妙化していってみるみたい。

あと、Wordマクロから、Powershell(DOSプロンプトみたいなもの)を起動して、Emotetダウンロードという感じで動作するようです。図でわかりやすく書かれてます。

JPCERT/CCより、Emotet感染有無の確認を行うツール「EmoCheck」が配布されています。

「EmoCheck」の詳細に関しては下記リンクの項番2をご確認ください。■マルウエアEmotetへの対応FAQ(JPCERT)

https://blogs.jpcert.or.jp/ja/2019/12/emotetfaq.html

[ウイルス情報] EMOTET(エモテット)について

Emotet感染有無の確認を行うツール「EmoCheck」があるそうな。

日本医師会、マルウェア「Emotet」の感染を公表--感染拡散メールに注意喚起 - ZDNet Japan