アドウェアSuperfishが問題になって気にする人もいそうなので書いてみます。

SSL通信もしっかりスキャンしたい人はこれで良いですが、SSLはブラウザまでEnd-to-Endで暗号化して欲しいとか、本来の証明書が隠れるのが嫌とか、KISが本来の証明書をちゃんと検証しているのか心配、という人はSSL通信をスキャンさせないように設定変更できます。*2

*1 : SSL通信を傍受するにはMan-In-The-Middle(中間者)攻撃の要領で通信に割り込むことになるので、必然的に自前の証明書に差し替えることになります。アドウェアSuperfishがやっていることと技術的には同じですね。

Kaspersky Internet Security 2015 にSSL通信をスキャンさせない - 雑記帳 - Jasmin.Info

SSL通信のスキャンがすべてのウイルス対策ソフトでやっているのかちょっとわかりませんが

・Kaspersky Internet Security 2015

・avast 2015

はやっているようです。

私はavast 2015を使っているのでavastでの説明になるかと思いますが、基本的な考えは同じです。上記サイトも併せて読めば理解が深まるかと思います。

僕の理解が間違ってなければ、SSLで保護されたページで入力したパスワードなどが、その気になればウイルス対策ソフトが読み取れるということだと思うので、ウイルス対策ソフトがそこまで信頼できない場合はこの機能を停止したほうが(気分的に?)安全なんじゃないの?と思うわけです。

ただし、SSLページだからウイルスやアドウエアがないってことはないので、微妙なところだとも思います。

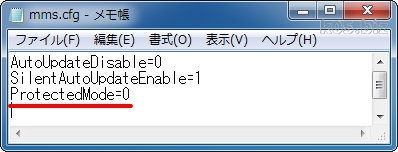

avastのSSL通信のスキャンの設定個所

標準でチェックするになっています。

「設定」->「常駐保護」->ウエブシールドの「カスタマイズ」のところの画面です。

SSL通信のスキャンの証明書について

「Avast 2015」では、これまで“メールシールド”でのみ対応していたHTTPS接続のスキャンが“ウェブシールド”でも利用できるようになった。独自のルート証明書を用いて中間ホストを立てる方式により、SSL/TLSで暗号化されたセキュア通信を復号して内容をチェックすることが可能で、SPDY+HTTPS/HTTP 2.0にも対応する。この機能は初期状態で有効だが、“ウェブシールド”の設定画面から無効化することも可能。

セキュリティソフト「Avast 2015」の正式版が公開 - 窓の杜

なぜSSLの暗号化された内容が読めるかといえば、中間ホストを立てて中継するからみたいですね。

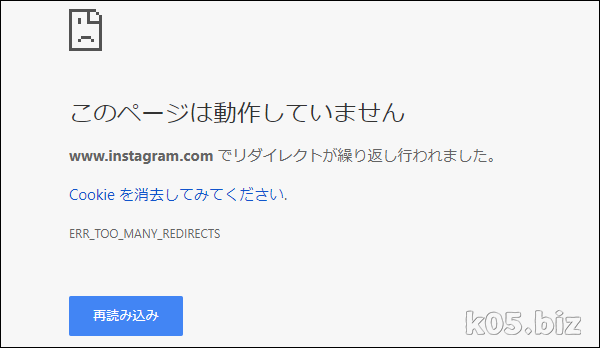

証明書あたりの情報をみてみると、https://www.google.co.jp/のところはこんな感じになります。

SSLの有効期限切れを調べてた時に、おや?なんかおかしいなということで、この件に気づきました。avastがなぜ証明書に出てくるんだということで・・・。

安全なの?!危険なの?!

・Superfishが危険な理由 - めもおきば原理的には同じに見えるんだけど、Superfishとの違いが僕にはよくわからないんですけど・・・。

スポンサーリンク